Die Schutzziele der Informationssicherheit sind die Grundlage für den Schutz von IT-Systemen und Unternehmensdaten vor Bedrohungen wie Cyberangriffen, Datenverlust oder unbefugtem Zugriff. Die klassischen Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit von Informationen spielen dabei eine wichtige Rolle, um das Vertrauen von Kunden und Partnern in Ihr Unternehmen zu wahren. Außerdem sorgen sie für Compliance mit relevanten gesetzlichen Vorschriften aus der IT-Security, aber auch für die Einhaltung der DSGVO.

In diesem Blogbeitrag werfen wir einen detaillierten Blick auf diese Schutzziele und gehen darauf ein, wie Unternehmen sicherstellen können, dass ihre Sicherheitsmaßnahmen den höchsten Standards entsprechen. Wir zeigen, wie Unternehmen nicht nur ihre IT-Sicherheit verbessern, sondern auch langfristige Resilienz gegen die immer weiter zunehmenden Bedrohungen in der Cybersicherheit aufbauen können.

Überblick – Was sind Informationssicherheit und ihre Schutzziele?

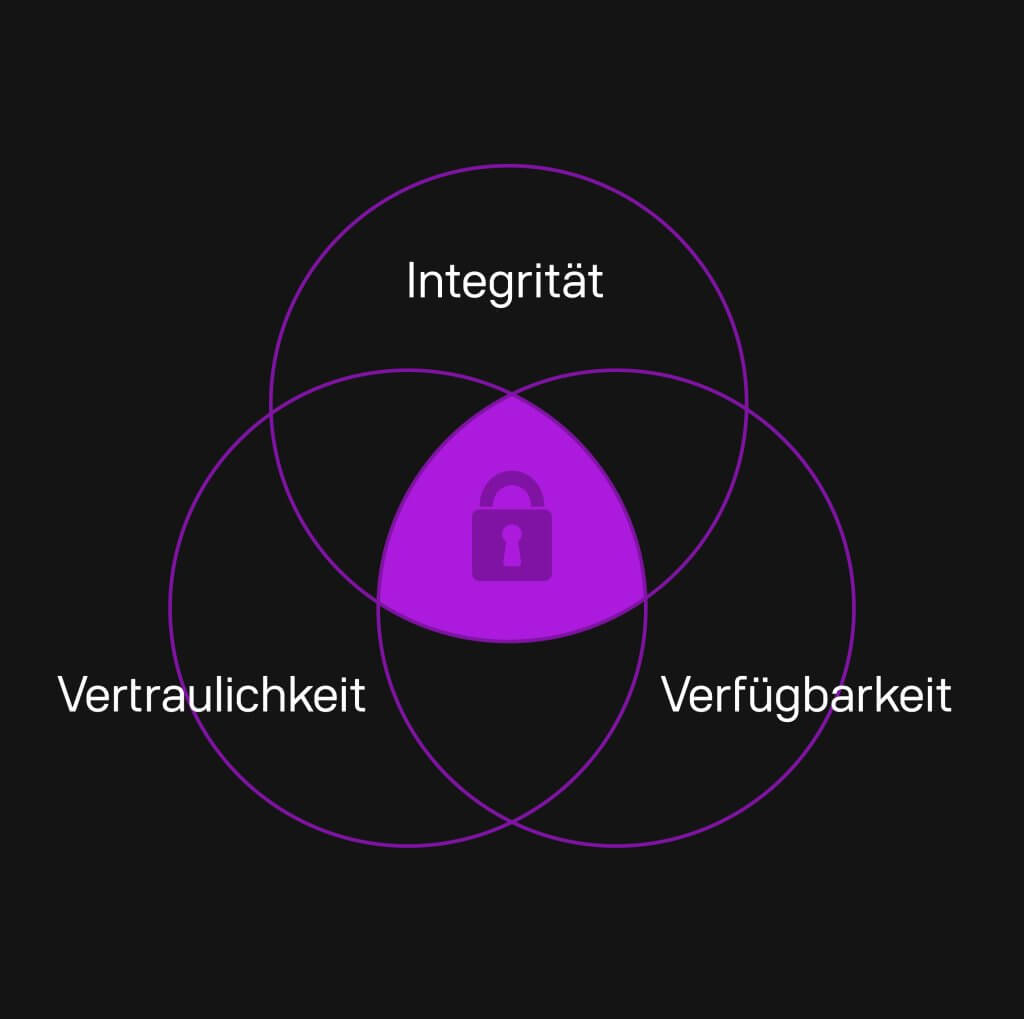

Informationssicherheit bzw. Information Security ist der Schutz von Daten und IT-Systemen vor unbefugtem Zugriff, Missbrauch, Zerstörung oder Veränderung. Die Schutzziele der Informationssicherheit fordern dabei ein, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten. Diese Ziele betreffen nicht nur IT-Systeme, sondern auch die Unternehmensdaten und vertraulichen Informationen, die im täglichen Betrieb verarbeitet werden.

Die drei grundlegenden Schutzziele sind:

- Vertraulichkeit – Sicherstellung, dass Informationen nur von befugten Personen eingesehen werden können

- Integrität – Gewährleistung, dass Informationen nicht unbefugt verändert werden

- Verfügbarkeit – Sicherstellung, dass Informationen immer dann zugänglich sind, wenn sie benötigt werden

Um diese Schutzziele umzusetzen, ist ein effektives Informationssicherheits-Managementsystem (ISMS) notwendig. Es hilft dabei, Sicherheitslücken zu identifizieren und Sicherheitsmaßnahmen zu implementieren, die den Anforderungen der ISO/IEC 27001 und des IT-Grundschutzes des BSI (Bundesamt für Sicherheit in der Informationstechnik) entsprechen.

Rechtliche Grundlagen der Schutzziele – sind sie verbindlich?

Die rechtlichen Grundlagen für die Umsetzung von Schutzzielen der Informationssicherheit basieren auf verschiedenen Gesetzen und Normen, wie der Datenschutzgrundverordnung (DSGVO) und der NIS2-Richtlinie. Diese Vorschriften verpflichten Unternehmen, sensible Daten zu schützen und geeignete Sicherheitsmaßnahmen zu ergreifen, um die Datensicherheit zu gewährleisten.

Die DSGVO stellt sicher, dass Unternehmen personenbezogene Daten in einer sicheren Art und Weise verarbeiten, speichern und übermitteln. Das Schutzziel der Vertraulichkeit von Informationen wird durch Maßnahmen wie Verschlüsselung, Passwörter und Authentifizierung umgesetzt.

Neben diesen rechtlichen Bestimmungen sind auch DIN-Normen von Bedeutung. Insbesondere die DIN ISO/IEC 27001, eine internationale Norm für Informationssicherheits-Managementsysteme (ISMS), legt die Anforderungen fest, die Unternehmen erfüllen müssen, um die Schutzziele zu erreichen und kontinuierlich zu überwachen.

Vertraulichkeit von Informationen

Vertraulichkeit von Informationen (confidentiality) ist eines der Schutzziele der Informationssicherheit. Sie verlangt, dass nur befugte Personen Zugang zu vertraulichen Daten erhalten. Sicherheitsmaßnahmen zur Sicherstellung der Vertraulichkeit umfassen den Einsatz von Verschlüsselung, Passwörtern und Authentifizierungssystemen.

Angriffe wie Phishing und Ransomware zielen darauf ab, die Vertraulichkeit von sensiblen Daten zu gefährden. Unternehmen müssen daher sicherstellen, dass ihre IT-Systeme mit organisatorischen Maßnahmen wie regelmäßigen Schulungen und Sicherheitsrichtlinien ausgestattet sind. Nur so kann ein ausreichender Schutz gegen unbefugten Zugriff und Hacker-Angriffe erreicht werden.

Integrität von Informationen

Integrität (integrity) von Informationen bedeutet, dass Daten nicht unbefugt verändert werden können. Um die Integrität von Daten zu gewährleisten, sind Maßnahmen wie Signaturen, Backups und regelmäßige Risikomanagement-Prozesse unerlässlich. Unternehmen sollten auch auf ISO/IEC 27001 und andere Standards setzen, um die Integrität von Informationen sicherzustellen.

Cyberangriffe wie Man-in-the-Middle-Angriffe oder Datenmanipulationen durch Hacker können die Integrität von Daten gefährden. Ein klarer Notfallplan sowie regelmäßige Penetrationstests und Sicherheitsanalysen helfen dabei, solche Risiken frühzeitig zu erkennen und zu minimieren.

Verfügbarkeit von Informationen

Das Schutzziel Verfügbarkeit bezieht sich auf den dauerhaften Zugang zu Informationen und Systemen, auch im Falle von Angriffen oder technischen Problemen. Um die Verfügbarkeit von Informationen zu gewährleisten, setzen Unternehmen auf Backups, redundante Systeme und Notfallpläne.

Systemausfälle und Datenverlust sind Risiken, die die Verfügbarkeit erheblich beeinträchtigen können. Ransomware-Angriffe und DDoS-Attacken (Distributed Denial of Service) können dazu führen, dass wichtige Unternehmensdaten unzugänglich werden. Ein umfassendes Backup-System und spezialisierte SIEM-Lösungen sind entscheidend für die Sicherung der Verfügbarkeit von Informationen.

Weitere Schutzziele

Neben den klassischen Schutzzielen der Informationssicherheit wie Vertraulichkeit, Integrität und Verfügbarkeit gibt es auch erweiterte Schutzziele. Hierzu zählen Authentifizierung und Autorisierung von befugten Personen, Zurechenbarkeit von Aktionen und Nichtabstreitbarkeit der Kommunikation.

Diese weiteren Schutzziele sind wichtig, um sicherzustellen, dass nur autorisierte Personen Zugriff auf kritische Daten und Systeme haben und dass alle Aktivitäten nachvollziehbar sind. Der Einsatz von Signaturen und digitalen Authentifizierungsverfahren (auch PAM oder Privileged Access Management genannt) gewährleistet, dass alle Aktivitäten korrekt zugeordnet werden können.

Datenschutz und Datensicherheit – wo liegt der Unterschied?

Datenschutz und Datensicherheit betreffen zwar beide den sicheren Umgang mit Daten, jedoch mit unterschiedlichem Fokus. Datenschutz bezieht sich auf den Schutz von personenbezogenen Daten vor Missbrauch, während Datensicherheit den Schutz von jeglichen Daten und Systemen vor unbefugtem Zugriff, Verlust oder Beschädigung sicherstellt.

Die Schutzziele der Informationssicherheit unterstützen beide Aspekte, indem sie dafür sorgen, dass Daten sowohl vor unbefugtem Zugriff als auch vor Datenverlust und System-Ausfällen geschützt sind.

Häufige Bedrohungen der Schutzziele

Beim Erfüllen der Schutzziele der Informationssicherheit sind Unternehmen ständig Bedrohungen ausgesetzt. Häufige Gefahren sind Cyberangriffe wie Phishing, Ransomware und Man-in-the-Middle-Attacken. Datenverlust durch Systemausfälle oder technische Defekte sind ebenfalls ein häufiges Problem.

Unternehmen müssen sich gegen diese Bedrohungen wappnen und entsprechende Sicherheitsvorfälle frühzeitig erkennen. Dazu gehören regelmäßige Penetrationstests, Risikomanagement und die Integration von Firewalls sowie SIEM-Systemen.

Wie können Unternehmen die Schutzziele sichern?

Um die Schutzziele der Informationssicherheit erfolgreich zu gewährleisten, sollten Unternehmen ein umfassendes Informationssicherheits-Managementsystem (ISMS) implementieren. Ein effektives Risikomanagement hilft dabei, potenzielle Bedrohungen zu identifizieren, zu bewerten und die richtigen Sicherheitsmaßnahmen zu ergreifen, um diese Risiken zu minimieren.

Wir bei microCAT unterstützen Unternehmen durch maßgeschneiderte IT-Sicherheitslösungen, die auf die spezifischen Bedürfnisse unserer Kunden abgestimmt sind. Mit langjähriger Erfahrung in der Cybersicherheit bieten wir umfassende Beratungsdienste, um IT-Systeme abzusichern und die Schutzziele zu erfüllen. Dabei setzen wir auf fortschrittliche Sicherheitslösungen etwa in den Bereichen SIEM, Penetrationstests und Backup-Systeme, die dabei helfen, Daten vor Bedrohungen wie Cyberangriffen, Phishing oder Ransomware zu schützen und die Verfügbarkeit von Informationen sicherzustellen.

Darüber hinaus spielt die kontinuierliche Schulung autorisierter Personen eine entscheidende Rolle bei der Erhöhung der Cybersicherheit. Deshalb bieten wir gezielte User-Awareness-Schulungen an, die Mitarbeiter für Sicherheitsrisiken sensibilisieren und den sicheren Umgang mit Daten fördern. Durch die Implementierung eines ISMS und die Nutzung der fortschrittlichen Sicherheitslösungen von microCAT können Unternehmen sicherstellen, dass die Schutzziele wie Vertraulichkeit, Integrität und Verfügbarkeit von Informationen jederzeit gewährleistet sind.

Das könnte Sie auch interessieren:

Informationssicherheit: Definition, Bedeutung und Umsetzung

IT-Sicherheit: Wichtige Grundlagen und Maßnahmen für Unternehmen