Ein Penetrationstest, auch kurz Pentest genannt, ist ein zentraler Baustein moderner Cybersecurity. Stellen Sie es sich wie einen kontrollierten Stresstest für Ihre digitale Festung vor. Dabei wird Ihre IT-Infrastruktur gezielt auf Schwachstellen geprüft – durch autorisierte Sicherheitsexperten oder automatisierte Tools, die reale Angriffe simulieren.

Ziel mit unserem pentesting service ist es, potenzielle Sicherheitslücken in Netzwerken, Webanwendungen, Cloud-Systemen oder internen IT-Systemen frühzeitig zu erkennen, die Sicherheitsrisiken zu bewerten und gezielte Maßnahmen für Ihre IT-Sicherheit abzuleiten. Ob raffiniertes Social Engineering, simulierte Phishing-Angriffe oder unsichere Zugangsdaten: Penetration Testing hilft dabei, die tatsächliche Angriffsfläche für einen Cyberangriff sichtbar zu machen, bevor Cyberkriminelle zuschlagen.

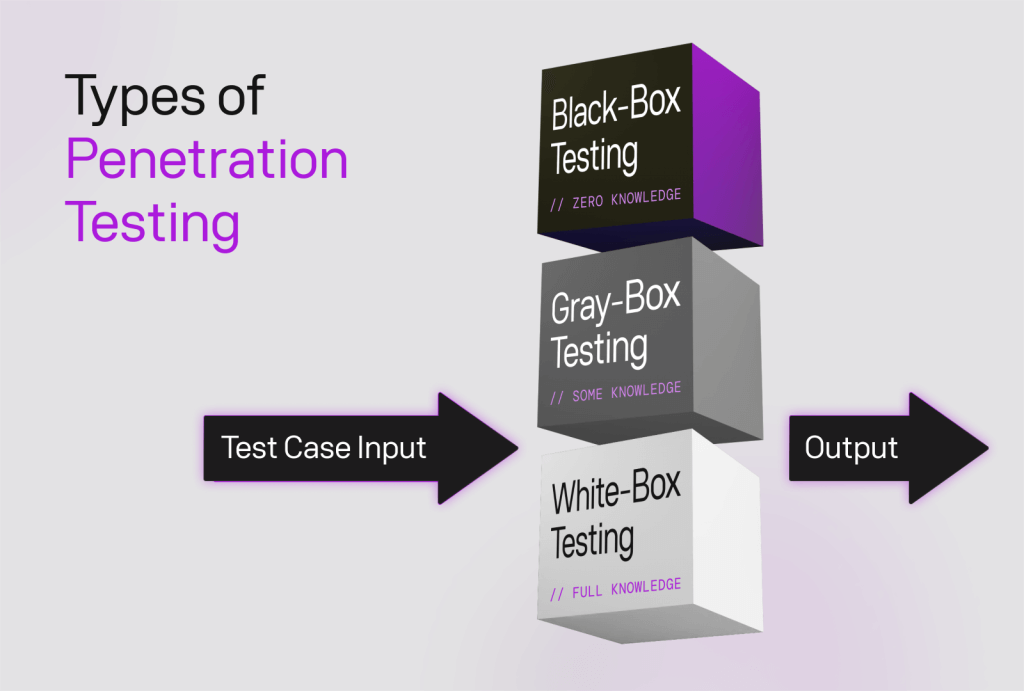

Viele Unternehmen wissen jedoch nicht: Penetrationstests gibt es in vielen Formen. Die Arten von Penetrationstests unterscheiden sich stark, etwa bei den Testmethoden (z.B. Blackbox-Test, Whitebox-Test), dem Kostenrahmen, den Einsatzbereichen und ihrer strategischen Bedeutung für Ihre Informationssicherheit.

In diesem Beitrag erklären wir bei microCAT, was einen guten Pentest ausmacht, welche Arten von Pentests es gibt, worauf Sie achten sollten und warum regelmäßiges Pentesting heute unverzichtbar für eine belastbare IT-Security-Strategie ist. Wir setzen auf moderne, autonome Penetrationstests mit KI, die bereits ab 2.000 € verlässliche Ergebnisse für Ihre Sicherheitsanalyse liefern.

Was ein Penetrationstest wirklich leistet

Ein Penetrationstest geht weit über einen automatisierten Schwachstellenscan hinaus. Er liefert Ihnen ein klares Bild Ihrer tatsächlichen Sicherheitsrisiken und ist ein proaktiver Schritt, um Angreifern einen Riegel vorzuschieben.

- Realistische Angriffssimulation: Er simuliert echte Angreifer und Cyberangriffe auf Ihre IT-Systeme, Webanwendungen, Netzwerke oder Ihre API – mit Angriffsmethoden wie Phishing, Social Engineering oder dem Testen von Zugangsdaten.

- Aufdecken von Schwachstellen: Er deckt technische, organisatorische und menschliche Sicherheitslücken auf – von einer falsch konfigurierten Firewall über bekannte Schwachstellen in Open Source-Software bis hin zu Lücken im Active Directory.

- Analyse von Eskalationspfaden: Er bewertet das Zusammenspiel mehrerer Schwachstellen und analysiert, wie weit Cyberkriminelle nach einem erfolgreichen Eindringversuch in Ihre IT-Infrastruktur vordringen könnten.

- Priorisierte Maßnahmen: Er liefert Ihnen einen klaren Maßnahmenplan zur Minimierung konkreter Sicherheitsrisiken und zur nachhaltigen Stärkung Ihrer Informationssicherheit und Application Security.

- Compliance-Unterstützung: Er unterstützt Sie bei der Erfüllung gesetzlicher und branchenspezifischer Vorgaben wie DSGVO, NIS-2, DORA oder den Richtlinien des BSI.

- Strategische Grundlage: Er stärkt Ihre Cybersecurity-Strategie mit validen Erkenntnissen aus einer echten Sicherheitsanalyse – als Grundlage für fundierte Entscheidungen in Ihrer IT-Security.

Ein Penetrationstest zeigt Ihnen nicht nur ob, sondern wie ein Hackerangriff erfolgreich sein könnte und gibt Ihnen die Mittel an die Hand, das zu verhindern.

Assume Breach – Die Grundlage für Penetrationstests

Das Konzept „Assume Breach“ basiert auf der Annahme, dass Angreifer bereits im Netzwerk eines Unternehmens eingedrungen sind. In einer Welt zunehmender Cyberbedrohungen und komplexer IT-Infrastrukturen ist es nicht mehr die Frage, ob ein Angriff stattfindet, sondern wann.

Penetrationstests orientieren sich häufig an dieser Philosophie, indem sie nicht nur die Angriffsfläche von außen betrachten, sondern auch das Verhalten von Angreifern im inneren Netzwerk simulieren.

Ein Penetrationstest prüft, wie sich ein Angreifer im Falle eines erfolgreichen Eindringens lateral bewegen könnte – also wie er von einem kompromittierten System auf weitere Systeme zugreifen würde. Dies ist besonders wichtig in dezentralen IT-Strukturen, wo Angreifer möglicherweise durch unzureichend gesicherte Endgeräte oder Netzwerkknoten unbemerkt in das System eindringen können.

Indem Unternehmen sich dieser Denkweise zuwenden, können sie ihre Sicherheitsstrategie proaktiv aufbauen und ihre Verteidigungslinien entsprechend anpassen, anstatt nur reaktiv auf Angriffe zu reagieren. Ein Penetrationstest liefert daher nicht nur Einblicke in potenzielle Eintrittspunkte, sondern hilft auch, die Resilienz gegenüber einem tatsächlichen Sicherheitsvorfall zu erhöhen.

Vor- und Nachteile von Penetrationstests: Eine Übersicht

In der heutigen Zeit, in der Unternehmen auf vernetzte IT-Strukturen setzen, werden Penetrationstests (Pentests) zu einem unverzichtbaren Instrument Ihrer IT-Sicherheit. Diese Sicherheitstests bieten detaillierte Einblicke in Ihre Sicherheitsanalyse und helfen, potenzielle Sicherheitslücken zu identifizieren. Allerdings sollten die Rahmenbedingungen eines Pentests klar definiert sein.

Ein professionell durchgeführter Pentest bietet Ihnen immense Vorteile, um Ihre Informationssicherheit zu stärken. Gleichzeitig ist es wichtig, die Grenzen zu verstehen, um realistische Erwartungen zu haben und die richtigen strategischen Entscheidungen für Ihre Cybersicherheit zu treffen.

| Vorteile von Penetrationstests | Nachteile von Penetrationstests |

| Detaillierte Sicherheitsanalyse Pentests analysieren das Zusammenspiel von Systemkomponenten und decken tieferliegende Schwachstellen auf. | Einsicht in interne Daten Externe Tester erhalten Zugriff auf sensible Informationen – Vertrauen ist erforderlich. |

| Externe Perspektive Unabhängige Experten bewerten die Sicherheitsarchitektur und liefern neue Erkenntnisse. | Potenzielle Schäden Auch bei kontrollierter Durchführung können Systemstörungen oder Datenverluste auftreten. |

| Simulation realer Angriffe Angriffe werden praxisnah nachgestellt – die Wirksamkeit vorhandener Schutzmaßnahmen wird realistisch bewertet. | Momentaufnahme Pentests zeigen den Sicherheitsstatus zum Testzeitpunkt – regelmäßige Wiederholungen sind notwendig. |

Welche Arten von Penetrationstests gibt es?

Je nach Ziel, Informationslage und IT-Umgebung kommen unterschiedliche Varianten eines Penetrationstests zum Einsatz. Die Wahl der richtigen Methode ist entscheidend für eine aussagekräftige Sicherheitsanalyse.

Die drei gängigsten Arten von Penetrationstests, unterschieden nach der Informationslage der Tester, sind:

- Blackbox-Test: Die Sicherheitsexperten agieren ohne Vorwissen über Ihre IT-Infrastruktur oder IP-Adressen – genau wie externe echte Angreifer. Sie beginnen mit der Informationsbeschaffung und suchen nach Angriffsvektoren von außen.

- Grey-Box-Test (Greybox): Dies ist eine Kombination aus interner Perspektive und realitätsnaher Simulation. Die Tester erhalten begrenzte Informationen, etwa Zugangsdaten eines normalen Benutzers, um Angriffsszenarien von innen zu prüfen.

- Whitebox-Test: Die Tester erhalten vollständigen Einblick in die IT-Systeme, oft inklusive Quellcode, Konfigurationen und Netzwerkplänen. Diese Arten von Pentests sind ideal, um tief verwurzelte Designfehler in der Application Security oder im Active Directory aufzudecken.

Neben dieser Perspektive unterscheidet man Penetration Testing auch nach dem Fokusbereich: etwa Pentests für Webanwendungen (z.B. nach OWASP Top 10), interne Netzwerke, APIs, Cloud-Systeme oder IoT-Geräte. Auch Social Engineering oder physische Sicherheitstests gehören dazu, um menschliche und physische Schwachstellen zu identifizieren.

Zusätzlich können Tests manuell durch Sicherheitsexperten oder automatisiert durchgeführt werden.

Welche Art von Pentest für Ihr Unternehmen sinnvoll ist, hängt von vielen Faktoren ab: Branche, vorhandene Systeme, bestehende Sicherheitsmaßnahmen und regulatorische Anforderungen. Die Expertinnen und Experten von microCAT unterstützen Sie gerne dabei, den richtigen Ansatz zu finden – und Ihre IT-Sicherheit ganzheitlich zu stärken.

Automatisiert oder manuell? Der richtige Testansatz für Ihre IT-Sicherheit

Bei einem Penetration Test unterscheidet man grundsätzlich zwischen manuellen und automatisierten Verfahren. Manuelle Tests werden von Sicherheitsexperten – sogenannten Pentestern oder Ethical Hackern – durchgeführt, die kreative Angriffsszenarien entwickeln und komplexe Zusammenhänge analysieren. Das ist ideal bei individuellen Anwendungen oder proprietären Systemen. Der Aufwand ist jedoch hoch und nicht immer wirtschaftlich.

Automatisierte Penetrationstests hingegen setzen auf spezialisierte Tools, wie zum Beispiel Schwachstellenscanner, die bekannte Sicherheitslücken effizient und systematisch identifizieren. Sie ermöglichen eine schnelle, wiederholbare und skalierbare Überprüfung der gesamten IT-Infrastruktur – besonders bei dynamischen Systemlandschaften ein echter Vorteil.

Wir bei microCAT setzen bewusst auf automatisierte Pentests, da sie sich in der Praxis als kosteneffizient, flexibel und compliance-konform erwiesen haben. Unternehmen profitieren von kontinuierlicher Überwachung, schneller Integration in bestehende Prozesse und validen Ergebnissen – eine ideale Grundlage für Ihre strategische IT-Security.

Was macht ein Pentester (Ethical Hacker)?

Ein Pentester – auch als Ethical Hacker bezeichnet – ist ein IT-Sicherheitsexperte, der im Auftrag eines Unternehmens Sicherheitslücken in IT-Systemen, Netzwerken oder Webanwendungen aufspürt. Er denkt und handelt wie ein Angreifer, aber mit legalen Mitteln und klarer Zielsetzung: die IT-Sicherheit des Auftraggebers zu verbessern.

Anders als Cyberkriminelle handelt ein Ethical Hacker mit ausdrücklicher Genehmigung. Er nutzt dieselben Angriffsmethoden und Tools wie echte Angreifer – darunter Social Engineering, Phishing-Simulationen oder gezielte Eindringversuche, um Zugangsdaten zu erlangen oder Konfigurationen zu umgehen. Er sucht aktiv nach Exploits für bekannte Schwachstellen und versucht, diese auszunutzen.

Nach dem Penetration Testing dokumentiert der Pentester die gefundenen Schwachstellen, bewertet das Sicherheitsrisiko und gibt klare Empfehlungen für Maßnahmen zur Stärkung Ihrer Datensicherheit. Sein Fachwissen ist ein entscheidender Baustein moderner Cybersecurity und hilft, sich gegen Ransomware und andere Bedrohungen zu wappnen.

Was passiert nach dem Pentest? Maßnahmen und nächste Schritte

Ein Penetrationstest endet nicht mit dem letzten simulierten Angriff – im Gegenteil: Jetzt beginnt der entscheidende Teil. Nach Abschluss des Pentests erhalten Sie einen detaillierten Report. Diese Sicherheitsanalyse dokumentiert alle gefundenen Sicherheitslücken, bewertet die potenziellen Sicherheitsrisiken und listet empfohlene Gegenmaßnahmen auf – nachvollziehbar priorisiert nach Schweregrad.

Gemeinsam mit Ihrer IT-Abteilung oder uns als Ihrem Partner für IT-Services können Sie auf dieser Basis gezielt handeln. Dazu gehört das Schließen konkreter Sicherheitslücken (Patching), die Optimierung von Zugangsdaten und Zugriffsrechten im Active Directory oder die Implementierung zusätzlicher Schutzmaßnahmen. Ein Pentest liefert die Grundlage, um Ihre Informationssicherheit messbar zu verbessern und die Resilienz Ihrer IT-Infrastruktur zu erhöhen.

Wie oft sollte ein Unternehmen einen Penetrationstest durchführen?

Die Durchführung von Penetrationstests sollte kein einmaliges Ereignis sein. Effektive Cybersicherheit ist ein fortlaufender Prozess. Ein einzelner Pentest ist nur eine Momentaufnahme. Da sich Ihre IT-Infrastruktur ständig ändert und Cyberkriminelle laufend neue Angriffsmethoden entwickeln, gehört Penetration Testing als fester Bestandteil in jede nachhaltige IT-Sicherheitsstrategie.

Auf die Frage, wie oft ein Pentest stattfinden sollte, gilt: Mindestens einmal pro Jahr. Zusätzlich empfehlen wir Sicherheitstests immer dann, wenn sich relevante Änderungen an Ihrer IT-Infrastruktur, Ihren Webanwendungen oder im internen Netzwerk ergeben (z.B. nach Updates oder Migrationen).

Unternehmen, die unter regulatorische Vorgaben wie NIS-2, DORA oder BSI-Standards fallen, sind ohnehin zu regelmäßigen Sicherheitstests verpflichtet, um ihre Compliance nachzuweisen und Sicherheitsrisiken zu minimieren.

Was kostet Pentesting?

Die Kosten eines Penetrationstests hängen stark vom Umfang, der Komplexität und der Zielsetzung des Tests ab. Entscheidend ist unter anderem, ob eine einzelne Webanwendung, das gesamte interne Netzwerk, ein komplexes Cloud-System oder auch Social Engineering geprüft werden soll. Grundsätzlich bewegen sich die Preise je nach Testart und Aufwand zwischen 2.000 € und 20.000 €.

Ein einfaches Pentesting einer Webanwendung beginnt bei etwa 3.000 €, während ein umfassender Whitebox-Pentest inklusive Compliance-Reporting oder ein Social-Engineering-Test deutlich höhere Kosten verursachen kann. Auch Retests – also die Nachprüfung bereits behobener Schwachstellen – sollten eingeplant werden, liegen jedoch meist im Bereich von 1.000 bis 2.000 €.

Folgende 7 Faktoren beeinflussen die Gesamtkosten maßgeblich:

- Anzahl und Art der zu testenden Systeme, Domains oder IP-Adressen

- Komplexität der IT-Infrastruktur (z. B. Cloud, IoT, hybride Architekturen)

- Art des Pentests (z. B. Blackbox, Greybox, Whitebox, Social Engineering)

- Dauer des Tests und Tagessätze (zwischen 900 € und 1.800 € pro Tag)

- Tiefe und Umfang des Reportings, inkl. Management Summary und Maßnahmenplan

- Anforderungen an Zertifizierungen und branchenspezifische Compliance

- Zeitpunkt und Planbarkeit des Tests (z. B. kurzfristige Durchführung, Wochenendtermine)

microCAT setzt bei der Kalkulation auf Transparenz und individuelle Beratung. So stellen wir sicher, dass unsere Kunden genau die Sicherheitsmaßnahmen erhalten, die ihrer IT-Struktur, ihrem Risikoprofil und ihren Compliance-Vorgaben entsprechen – sei es nach DSGVO, NIS2 oder DORA.

Hinweis: Die genannten Preise dienen zur Orientierung. Die tatsächlichen Kosten eines Penetrationstests variieren stark – je nach Sicherheitsniveau, Systemkomplexität, gewählter Testart und branchenspezifischen Anforderungen.

Ein fundierter Pentest ist jedoch in jedem Fall eine Investition in Ihre Cybersicherheit und Datensicherheit, die sich spätestens dann rechnet, wenn echte Angriffe verhindert werden.

Pentest Anbieter in Deutschland und Österreich: Worauf es bei der Auswahl ankommt

Der Markt für Pentest Anbieter in Deutschland und Österreich ist vielfältig – und die Wahl des passenden Partners entscheidend für die Wirksamkeit Ihrer IT-Sicherheitsstrategie. Professionelle Anbieter unterstützen Unternehmen dabei, Sicherheitslücken frühzeitig zu erkennen, ihre IT-Systeme gezielt abzusichern und Compliance-Vorgaben wie NIS2, DORA oder ISO 27001 zuverlässig zu erfüllen.

Grundsätzlich lassen sich Anbieter nach ihren verschiedenen Testmethoden und dem methodischen Ansatz unterscheiden: Manuelle Tests durch erfahrene Sicherheitsexperten bieten maximale Tiefe, eignen sich aber vor allem für hochkomplexe oder individuell entwickelte Systeme. Automatisiertes Penetration Testing hingegen liefert schnell verwertbare Ergebnisse, ist skalierbar und besonders effizient für standardisierte IT-Umgebungen oder den regelmäßigen Einsatz im Schwachstellenmanagement.

microCAT setzt bewusst auf einen automatisierten Pentest-Ansatz. Durch den Einsatz spezialisierter Tools lassen sich Sicherheitsanalysen nahtlos in bestehende IT-Sicherheitsprozesse integrieren – mit klaren Vorteilen in Bezug auf Geschwindigkeit, Kostenkontrolle, Skalierbarkeit und Standardkonformität (z. B. nach BSI oder OWASP). Im Rahmen unserer Cybersecurity Services, IT-Services und passenden IT-Produkten richtet sich microCAT insbesondere an Unternehmen, die ihre Cybersicherheit kontinuierlich und ressourcenschonend verbessern möchten.

Für spezielle Anforderungen – etwa Red Teaming, Social Engineering oder manuelle Codeanalysen – sind Anbieter wie SySS, Cure53 oder SEC Consult geeignete Alternativen mit starkem Fokus auf individuelle Angriffssimulationen. Letztlich entscheidet der konkrete Bedarf: Branche, IT-Struktur, Risikoappetit und regulatorische Anforderungen sind ausschlaggebend für die Auswahl des passenden Pentest-Partners.

Für wen ist ein Penetrationstest sinnvoll?

Ein Penetrationstest ist grundsätzlich für jedes Unternehmen relevant, das seine IT-Sicherheit für Unternehmen ernst nimmt und sensible Daten sowie IT-Systeme vor einem Hackerangriff schützen möchte.

Besonders dringlich ist Penetration Testing für:

- Mittelständische Unternehmen: Um die IT-Infrastruktur regelmäßig auf Schwachstellen zu prüfen und die Informationssicherheit zu gewährleisten.

- Großunternehmen und Konzerne: Mit komplexen IT-Systemen, verteilten Netzwerken oder einem erhöhten Sicherheitsrisiko.

- Regulierte Branchen & KRITIS: Betreiber im Finanz-, Energie- oder Gesundheitswesen mit strengen Anforderungen nach NIS-2, DORA, BSI oder ISO 27001.

- E-Commerce- und SaaS-Plattformen: Bei denen Verfügbarkeit, Datensicherheit und der Schutz von personenbezogenen daten höchste Priorität haben.

- IT-Verantwortliche (CISO/CIO): Die eine fundierte Sicherheitsanalyse als Entscheidungsgrundlage für Maßnahmen und Budgets benötigen.

Ein Pentest ist für alle relevant, die ihre Cybersicherheit proaktiv gestalten, Sicherheitsrisiken minimieren und Vertrauen bei Kunden und Partnern schaffen möchten.

Pentests & Security Awareness – warum beides zusammengehört

Technische Maßnahmen reichen nicht aus, wenn Mitarbeitende unsichere Passwörter verwenden oder auf Phishing-Mails reagieren. Deshalb sind User-Awareness-Maßnahmen die ideale Ergänzung zu einem Pentest – besonders bei Social-Engineering-Angriffen.

Was bringen Awareness-Schulungen konkret?

- Sie machen Mitarbeitende auf reale Gefahren aufmerksam (z. B. Phishing, CEO-Fraud).

- Sie schulen im sicheren Umgang mit E-Mails, Passwörtern und Zugriffsrechten.

- Sie stärken die Sicherheitskultur im Unternehmen – nachhaltig und messbar.

Empfehlung: Kombinieren Sie technische Tests mit praxisnahen Schulungen, um die größte Schwachstelle im Unternehmen – den Menschen – gezielt abzusichern.

Häufige Fehler bei Penetrationstests – und wie Sie sie vermeiden

Ein Penetrationstest kann nur dann wirksam sein, wenn er strategisch geplant, professionell durchgeführt und konsequent ausgewertet wird. In der Praxis sehen wir jedoch immer wieder typische Fehler, die den Nutzen einer Sicherheitsanalyse schmälern:

- Unklarer Scope: Ohne klare Zieldefinition besteht die Gefahr, dass kritische IT-Systeme oder Webanwendungen übersehen werden – oder der Pentest unnötig teuer wird.

- Fehlender Retest: Nach der Behebung von Sicherheitslücken wird oft vergessen, die Wirksamkeit der Maßnahmen durch einen erneuten Test zu überprüfen.

- Keine Umsetzung: Ein Pentest-Bericht allein erhöht Ihre IT-Sicherheit nicht. Entscheidend ist die konsequente Umsetzung der empfohlenen Maßnahmen.

- Fokus auf Technik: Social Engineering und menschliche Faktoren werden oft vernachlässigt, obwohl sie häufige Angriffsvektoren für Phishing und Ransomware sind.

- Pentest als Einmalmaßnahme: IT-Security ist ein Prozess. Wer nur einmal testet und die IT-Infrastruktur danach verändert, bleibt für neue Sicherheitslücken verwundbar.

Unser Tipp: Planen Sie Penetrationstests ganzheitlich – mit klaren Zielen, fest eingeplanten Ressourcen für die Umsetzung und regelmäßiger Wiederholung als Teil Ihrer Cybersecurity-Strategie.

Ihr Weg zu robuster IT-Sicherheit mit microCAT

Ein Penetrationstest ist mehr als nur ein technischer Sicherheitstest; er ist eine Investition in die Widerstandsfähigkeit Ihres Unternehmens. Er gibt Ihnen die Gewissheit, Ihre Sicherheitsrisiken zu kennen und proaktiv gegen Cyberangriffe handeln zu können. In einer Zeit, in der die Anforderungen durch NIS-2 und die Bedrohung durch Ransomware steigen, ist ein verlässlicher Partner für IT-Sicherheit entscheidend.

Wir bei microCAT verstehen uns als Ihr Partner auf Augenhöhe. Mit 40 Jahren Erfahrung im Bereich IT-Services und Cybersecurity bieten wir Ihnen maßgeschneiderte IT-Lösungen für Unternehmen. Unsere Cybersecurity Services, einschließlich effizienter Pentests, sind darauf ausgelegt, Ihre IT-Sicherheit für Unternehmen auf ein neues Level zu heben.

Sie möchten wissen, welcher Penetrationstest zu Ihrer IT-Struktur passt? Oder haben Fragen zu Aufwand, Testmethodik oder Compliance-Anforderungen?

Dann sprechen Sie mit unseren Sicherheitsexperten. Gemeinsam analysieren wir Ihre Ausgangslage, definieren den passenden Testansatz und zeigen auf, wie Sie Ihre IT-Sicherheit gezielt und effizient verbessern können.

FAQs

Wie funktioniert ein Pentest?

Ein Penetrationstest ist ein geplanter, kontrollierter Sicherheitsangriff auf Ihre IT-Systeme, durchgeführt von autorisierten Experten oder automatisierten Tools. Ziel ist es, reale Angriffsszenarien zu simulieren – zum Beispiel durch Phishing, Social Engineering, die Analyse unsicherer Passwörter oder technische Angriffe auf Netzwerke, Webanwendungen oder Cloud-Dienste.

Wie viel kostet ein Pentest?

Die Kosten für einen Penetrationstest hängen vom Umfang, der Komplexität der IT-Infrastruktur und der gewählten Testmethode (z. B. Blackbox, Greybox, Whitebox) ab. In der Praxis liegen die Preise zwischen 2.000 und 20.000 Euro.

Wie viel verdient man als Pentester?

Das Gehalt eines Pentesters – auch bekannt als Ethical Hacker – variiert je nach Erfahrung, Zertifizierungen (z. B. OSCP, CEH), Arbeitgeber und Einsatzgebiet. In Deutschland liegt das durchschnittliche Jahresgehalt zwischen 50.000 und 90.000 Euro.

Ist ein Pentest eine Schwachstellenanalyse?

Nicht ganz – auch wenn beide Begriffe oft verwechselt werden. Eine Schwachstellenanalyse (Vulnerability Scan oder Schwachstellenscan) erfolgt meist über ein automatisiertes Computersystem und listet bekannte Sicherheitslücken auf Basis von Datenbanken.

Pentest vs. Red Teaming – wo liegt der Unterschied?

Ein Penetrationstest prüft definierte Systeme unter kontrollierten Bedingungen. Er zeigt, wie ein gezielter Angriff unter bestimmten Voraussetzungen ablaufen könnte – und wie gut Ihre Systeme dagegen geschützt sind.