Cybersecurity (oder Cybersicherheit) umfasst alle Maßnahmen zum Schutz Ihrer digitalen Computersysteme, Unternehmensnetzwerke und wertvollen sensiblen Daten vor Cyberbedrohungen.

Das Ziel ist es, Cyberangriffe wie Malware, Phishing oder unbefugten Zugriff frühzeitig zu erkennen. Nur so können Angriffe abgewehrt und Schäden wie Datenverlust oder Betriebsstillstand durch Ransomware verhindert werden.

Wir bei microCAT sehen täglich, wie Cybersecurity Services zu einem zentralen Pfeiler der Unternehmensstrategie werden. Die Digitalisierung treibt Innovationen voran, doch sie öffnet auch Türen für Cyberkriminalität, die immer raffinierter wird. Ob Angriffe auf sensible Daten, Cyberangriffe auf kritische Infrastrukturen oder die Erpressung durch Ransomware – die Bedrohungslage erfordert ein robustes Sicherheitskonzept.

Unsere 40-jährige Erfahrung im Bereich IT-Sicherheit gibt uns tiefe Einblicke in diese komplexe Materie. Wir möchten diese Expertise nutzen, um Ihnen einen Überblick über Cybersecurity zu geben. Wir beleuchten die größten Cyberrisiken und stellen Ihnen nachhaltige Sicherheitslösungen für Ihre IT-Infrastruktur vor.

Was ist Cybersecurity?

Cybersecurity, oft synonym als Cybersicherheit bezeichnet, ist der Schutz von IT-Systemen, Netzwerken und Computersystemen vor Cyberangriffen. Oft wird der Begriff mit IT-Sicherheit (IT-Security) gleichgesetzt. Es gibt jedoch eine wichtige Abgrenzung: IT-Sicherheit fokussiert sich primär auf die grundlegende Sicherheit der IT-Infrastruktur. Cybersecurity erweitert diesen Fokus auf die Abwehr von Cyberbedrohungen aus der digitalen Welt, speziell dem Internet.

Die Informationssicherheit geht noch einen Schritt weiter. Sie schützt alle Informationen eines Unternehmens, einschließlich physischer Dokumente und analoger Daten. Cyberkriminelle suchen gezielt nach Sicherheitslücken (Exploits), um sensible Daten zu stehlen, Systeme zu sabotieren oder Lösegeld zu erpressen.

Diese Angreifer nutzen oft schädliche Software (Malware) oder Social Engineering, um ihre Ziele zu erreichen. Die Professionalisierung der Cyberkriminalität zeigt, wie entscheidend eine moderne Cybersicherheitsstrategie für den Schutz Ihres Unternehmens ist.

Cybersecurity (oder IT-Sicherheit) ist der Schutz von Netzwerken, Computersystemen, cyber-physischen Systemen und Robotern vor Diebstahl oder Beschädigung ihrer Hard- und Software oder der von ihnen verarbeiteten Daten sowie vor Unterbrechung oder Missbrauch der angebotenen Dienste und Funktionen.

Bei den Daten handelt es sich sowohl um persönliche als auch um betriebliche (die wiederum persönliche sein können).

– Prof. Dr. Oliver Bendel | Gabler Wirtschaftslexikon

Die zentralen Bereiche der Cybersicherheit

Cybersecurity ist keine Einzelmaßnahme, sondern ein Zusammenspiel verbundener Bereiche. Sie alle schützen Ihre digitale IT-Infrastruktur und müssen in Ihrem Sicherheitskonzept berücksichtigt werden. Dabei spielen sowohl spezialisierte IT-Produkte als auch professionelle IT-Services eine zentrale Rolle. Hier ein Überblick über die wichtigsten Teilgebiete.

Netzwerksicherheit

Die Netzwerksicherheit ist das Fundament Ihrer Verteidigung. Sie schirmt Ihre internen Computersysteme gegen unbefugten Zugriff von außen ab. Kernkomponenten sind hier Firewalls, die den Datenverkehr filtern, sowie Systeme zur Erkennung von Eindringlingen (Intrusion Detection Systems).

Eine starke Netzwerksicherheit verhindert auch, dass sich Angreifer innerhalb Ihres Netzes bewegen. Durch Netzwerksegmentierung wird die IT-Infrastruktur in isolierte Zonen unterteilt. So wird verhindert, dass sich beispielsweise Schadsoftware wie Trojaner oder Spyware von einem kompromittierten Gerät auf kritische Systeme ausbreiten kann.

Datensicherheit

Die Datensicherheit konzentriert sich auf den Schutz Ihrer wertvollsten Güter: sensible Daten und vertrauliche Informationen. Maßnahmen wie Verschlüsselung sind entscheidend. Sie stellen sicher, dass Daten bei einem Datendiebstahl für Cyberkriminelle unlesbar bleiben, egal ob sie gespeichert (at rest) oder übertragen (in transit) werden.

Ein weiterer Aspekt ist die Zugriffskontrolle. Es muss klar geregelt sein, wer auf welche Daten zugreifen darf. Dies ist nicht nur eine technische, sondern auch eine organisatorische Schutzmaßnahme. Sie ist zentral für die Einhaltung von Vorschriften wie der DSGVO, die strenge Regeln für personenbezogene Daten vorschreibt und bei Datenschutzverletzungen hohe Strafen vorsieht.

Anwender- und Endpunktsicherheit

Jedes Endgerät (Endpoint) ist ein potenzielles Einfallstor. Laptops, Smartphones und andere Mobilgeräte sind oft das Ziel von Phishing-Angriffen oder schädlicher Software. Ein Mitarbeiter, der unwissentlich auf einen Link klickt, kann Angreifern den Weg in Ihr Netzwerk ebnen.

Moderne Endpoint Security geht weit über klassische Antivirensoftware hinaus. Sie umfasst Zugriffskontrollen, Verschlüsselung der Festplatten und oft auch Multi-Faktor-Authentifizierung (MFA). Ein Zero-Trust-Ansatz, bei dem keinem Gerät pauschal vertraut wird, gewinnt hier an Bedeutung.

IoT-Sicherheit

Das Internet der Dinge (IoT) bringt Milliarden neuer Geräte online, von Sensoren in der Produktion bis zu Kameras im Büro. Jedes dieser IoT-Geräte ist ein kleiner Computer. Die IoT-Sicherheit stellt sicher, dass diese vernetzten Geräte nicht für Cyberangriffe missbraucht werden.

Die Herausforderung beim Internet of Things (Internet of things) ist, dass viele Geräte nicht für Sicherheit ausgelegt sind. Standardpasswörter oder fehlende Update-Möglichkeiten machen sie zu leichten Zielen. Cyberkriminelle kapern sie oft zu Botnetzen, um DDoS-Angriffe (Distributed Denial-of-Service) zu starten.

Lieferkettenabsicherung

Ihre IT-Sicherheit endet nicht an den Grenzen Ihres eigenen Netzwerks. Angriffe auf die Lieferkette zielen auf Ihre Partner und Dienstleister. Gelingt es Angreifern, einen Ihrer Zulieferer zu kompromittieren, können sie diesen als Sprungbrett nutzen, um in Ihre eigene IT-Infrastruktur einzudringen.

Vertrauen ist gut, Überprüfung ist besser. Eine sichere Lieferkette erfordert klare vertragliche Vereinbarungen zur IT-Sicherheit. Sie müssen die Sicherheitsstandards Ihrer Partner bewerten (Third-Party Risk Management). Nur so können Sie sicherstellen, dass die Schwachstellen eines Partners nicht zu Ihren eigenen Cyberrisiken werden.

Cyberkriminelle setzen immer ausgeklügeltere und aggressivere Methoden ein, um ihre Ziele zu erreichen. Das hängt zum Teil – aber nicht nur – damit zusammen, dass sie oft vernetzt agieren und entsprechend über umfangreiche Ressourcen verfügen. Nur indem auch wir fortschrittlichste Technologien einsetzen, können wir sogar KI-gestützte, großangelegte Cyberattacken zuverlässig abwehren.

– Fred Fritscher

Bei microCAT spielen moderne Technologien wie Künstliche Intelligenz (KI) eine Schlüsselrolle in der Cybersecurity. Sie helfen uns, Cyberbedrohungen frühzeitig zu erkennen und automatisierte Abwehrmaßnahmen einzuleiten.

KI-basierte Lösungen ermöglichen uns eine kontinuierliche Überwachung und Analyse, was uns eine schnellere Reaktion auf potenzielle Angriffe erlaubt.

Die neue Realität: Cyberkriminalität als Geschäftsmodell

Die Bedrohungslage hat sich fundamental gewandelt. Wir sprechen nicht mehr von einzelnen Hackern. Heute sehen wir uns organisierter Cyberkriminalität gegenüber, die über erhebliche Ressourcen verfügt.

Cyberkriminelle nutzen fortschrittliche Methoden. Sie setzen Künstliche Intelligenz (KI) und Maschinelles Lernen ein, um Schwachstellen zu finden und Angriffe zu automatisieren. Diese großangelegten Cyberbedrohungen erfordern eine ebenso fortschrittliche Abwehr.

Wir bei microCAT setzen daher ebenfalls auf moderne Technologien. Künstliche Intelligenz spielt eine Schlüsselrolle in unseren Cybersecurity Services. KI-basierte Sicherheitslösungen helfen uns, Muster in riesigen Datenmengen zu erkennen. Sie ermöglichen eine schnellere Reaktion auf Sicherheitsvorfälle (Incident Response) und die proaktive Jagd auf Cyberbedrohungen.

Wer ist durch Cyberangriffe gefährdet?

Die kurze Antwort lautet: Jeder. Die Zielgruppen für Cyberangriffe reichen von Privatpersonen bis zu globalen Konzernen und Betreibern kritischer Infrastrukturen (KRITIS). Ransomware-Angriffe zielen darauf ab, ganze Betriebe lahmzulegen und Lösegeld zu fordern.

Privatpersonen geraten oft durch Phishing oder Social Engineering ins Visier, um persönliche Daten zu stehlen. Besonders gefährdet sind sensible Informationen wie Passwörter, Betriebsgeheimnisse und Finanzdaten.

Auch Soziale Medien und Cloud-Dienste (z.B. von Microsoft) sind häufige Angriffsziele, da sie eine Fülle von personenbezogenen Daten enthalten.

Cybersecurity inhouse stemmen oder auslagern?

Jedes Unternehmen ist von Cyberbedrohungen betroffen. Die Frage ist, wie Sie Ihre Cybersicherheitsstrategie aufstellen. Die Antwort hängt oft von der Unternehmensgröße und der Komplexität Ihrer IT-Systeme ab.

Gerade kleine und mittlere Unternehmen (KMU) entscheiden sich oft für die Auslagerung an einen kompetenten Partner. Sie erhalten so umfassenden Schutz zu kalkulierbaren Kosten. Diese IT Services entlasten die internen Ressourcen.

Aber auch größere Unternehmen nutzen gezielt externe Expertise. Sie beauftragen Cybersecurity Services, um die eigene IT-Abteilung zu unterstützen. Ein externer Partner hilft auch, komplexe branchenspezifische Gesetze und Compliance-Vorgaben sicher einzuhalten.

Gesetzliche Lage in Deutschland und Europa

In Deutschland und Europa gibt es klare Vorgaben zur Cybersicherheit, die Unternehmen und Institutionen einhalten müssen. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist die zentrale Behörde in Deutschland und gibt umfassende Empfehlungen und Richtlinien heraus.

Auf europäischer Ebene regelt etwa die NIS2 Richtlinie die Cybersicherheitsanforderungen, insbesondere für Betreiber kritischer Infrastrukturen und Unternehmen. Auch die DSGVO setzt wichtige Rahmenbedingungen für die Compliance.

Internationale Standards wie ISO 27001 und NIST bieten zusätzliche Leitlinien für Informationssicherheit, um Datenschutzverletzungen und andere Risiken zu minimieren.

Die häufigsten Cyber-Gefahren und Schwachstellen

Um sich zu schützen, müssen Sie die Methoden der Angreifer kennen. Cyber-Gefahren zielen oft auf technische oder menschliche Schwachstellen. Wir bei microCAT sehen täglich eine breite Palette von Angriffsmethoden. Diese lassen sich in drei Kernbereiche gliedern.

1. Technische Schwachstellen: Malware und Sicherheitslücken

Eine der größten Gefahren ist Schadsoftware (Malware). Diese Kategorie umfasst Programme wie Ransomware, die Ihre Daten verschlüsselt und Lösegeld fordert. Auch Trojaner und Spyware gehören dazu; sie spionieren vertrauliche Informationen aus.

Diese Malware nutzt oft technische Sicherheitslücken (Exploits) gezielt aus. Veraltete Software, fehlende Sicherheitsupdates oder eine unzureichende Verschlüsselung von Daten schaffen Einfallstore. Cyberkriminelle scannen Systeme automatisiert nach genau solchen Schwachstellen.

2. Angriffe auf die Infrastruktur: DDoS und IoT-Risiken

Ein weiterer Vektor sind direkte Angriffe auf Ihre IT-Infrastruktur. Sogenannte DDoS-Angriffe (Distributed Denial-of-Service) zielen darauf ab, Ihre Server durch eine Flut von Anfragen zu überlasten. Das Ergebnis ist ein kompletter Ausfall Ihrer Dienste (DoS, Denial-of-Service).

Zusätzlich stellen ungesicherte IoT-Geräte ein wachsendes Risiko dar. Das “Internet of Things” verbindet Geräte, die oft schlecht gesichert sind. Angreifer kapern diese Geräte und nutzen sie als Sprungbrett für größere Cyberangriffe oder als Teil eines Bot-Netzes für DDoS-Attacken.

3. Der Faktor Mensch: Phishing, Social Engineering und unzureichendes Sicherheitsbewusstsein

Die stärkste Technik ist nutzlos, wenn der Mensch zur Schwachstelle wird. Angreifer nutzen dies durch Social Engineering gezielt aus. Sie manipulieren Mitarbeiter, um an sensible Daten oder Zugänge zu gelangen.

Die bekannteste Methode ist Phishing. Täuschend echte E-Mails (Phishing-Angriffe) verleiten dazu, persönliche Daten preiszugeben oder schädliche Anhänge zu öffnen. Unzureichendes Sicherheitsbewusstsein oder unsichere Passwörter machen diese Angriffe besonders erfolgreich.

Mögliche Schäden durch Cyberkriminalität

Die Folgen von Cyberkriminalität sind oft verheerend. Finanzielle Verluste sind nur der Anfang. Ransomware-Angriffe führen zu Betriebsunterbrechungen und erfordern oft hohe Lösegeld-Zahlungen. Diese Ausfälle beeinträchtigen die Produktion und können langfristige wirtschaftliche Schäden verursachen.

Datenschutzverletzungen stellen ein weiteres gravierendes Risiko dar. Der Diebstahl personenbezogener Daten erschüttert das Kundenvertrauen und führt zu Reputationsschäden. Werden sensible Daten oder Betriebsgeheimnisse gestohlen (Datendiebstahl), drohen rechtliche Konsequenzen und der Verlust von Wettbewerbsvorteilen.

Besonders kritisch sind Cyberangriffe auf Betreiber kritischer Infrastrukturen (KRITIS). Angriffe auf Energieversorger oder Krankenhäuser gefährden die öffentliche Versorgung. Sie machen deutlich, dass Cybersicherheit eine gesellschaftliche Herausforderung ist, die effektive Schutzmaßnahmen erfordert.

Effektive Schutzmaßnahmen: Eine ganzheitliche Strategie

Ein wirksamer Schutz vor Cyberbedrohungen ist keine Einzellösung. Er erfordert eine ganzheitliche Cybersicherheitsstrategie. Diese Sicherheitsstrategie kombiniert technische, organisatorische und menschliche Faktoren. Wir gliedern diese Schutzmaßnahmen in drei zentrale Säulen.

1. Die technische Basis: Schutz und Kontrolle

Zuerst muss die technische Grundlage Ihrer IT-Sicherheit robust sein. Endpoint Security schützt Ihre Endgeräte (Laptops, Mobilgeräte), während Firewalls und Netzwerksicherheit den Perimeter sichern. Wichtige Maßnahmen sind zudem die Verschlüsselung (Encryption) sensibler Daten und Data Loss Prevention (DLP), um den Abfluss sensibler Informationen zu kontrollieren.

Für die laufende Überwachung sind spezialisierte Tools unerlässlich. SIEM (Security Information and Event Management) analysiert Sicherheitsvorfälle in Echtzeit. PAM (Privileged Access Management) steuert und überwacht privilegierte Zugriffe auf Ihre kritischen IT-Systeme.

2. Proaktive Maßnahmen: Angreifern zuvorkommen

Eine moderne IT-Sicherheit reagiert nicht nur, sie agiert proaktiv. Das Vulnerability Management (Schwachstellenmanagement) identifiziert Sicherheitslücken, bevor Angreifer sie finden können. Simulierte Angriffe, sogenannte Penetrationstests (Pentest), prüfen Ihre Abwehr unter realen Bedingungen.

Ebenso entscheidend ist eine belastbare Datensicherung (Backup) und Archivierung. Nur so ist sichergestellt, dass Sie nach einem Vorfall – wie einem Ransomware-Angriff – schnell wieder handlungsfähig sind und Datenverluste minimieren.

3. Der Faktor Mensch: Awareness schaffen

Die stärkste technische Mauer kann durch einen unachtsamen Klick umgangen werden. Der Faktor Mensch bleibt daher zentral für eine umfassende Cybersicherheitsstrategie.

Gezielte User Awareness Schulungen sind entscheidend. Sie sensibilisieren Ihre Mitarbeiter für die realen Gefahren von Phishing und Social Engineering. Ein geschultes Team wird so von einer potenziellen Schwachstelle zur aktiven Verteidigungslinie.

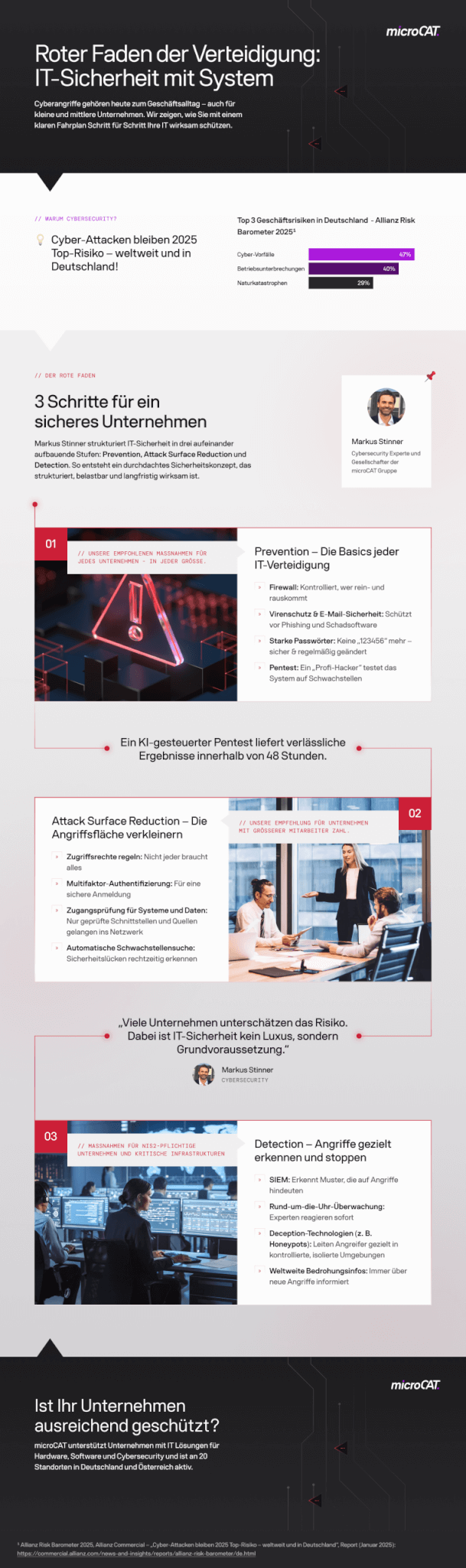

Der rote Faden für Ihre IT-Security: Das dreistufige Schutzkonzept

Das dreistufige Sicherheitskonzept aus Prevention, Attack Surface Reduction und Detection bietet eine klare Struktur für nachhaltige IT-Sicherheit. Jede Stufe baut auf der vorherigen auf – für eine belastbare und flexible Sicherheitsarchitektur.

Ihr Partner für umfassende IT-Sicherheit: microCAT

Wir bei microCAT bieten innovative Cybersecurity für Unternehmen in Deutschland und Österreich. Unsere Experten analysieren Ihre individuelle Ausgangslage. Wir entwickeln kosteneffiziente IT Lösungen für Unternehmen, die genau auf Ihren Bedarf zugeschnitten sind.

Ein umfassender Ansatz kombiniert IT-Security, Cybersicherheit und Informationssicherheit. Wir bei microCAT setzen auf eine ganzheitliche Strategie. Diese schützt sensible Daten, die IT-Infrastruktur und vernetzte Computersysteme. Gleichzeitig unterstützen wir Sie bei der Einhaltung von Compliance-Vorgaben wie der DSGVO, NIS-2 und ISO 27001.

Unser Portfolio nutzt modernste Technologien und unsere 40-jährige Erfahrung. Wir bieten professionelle IT Services und Cybersecurity Services – von der Prävention (z.B. Pentest) und Awareness bis zur Abwehr akuter Bedrohungen. Wir verstehen uns als Ihr Partner für IT-Sicherheit für Unternehmen, damit Sie sich auf Ihr Kerngeschäft konzentrieren können.

Das könnte Sie auch interessieren:

Informationssicherheit: Definition, Bedeutung und Umsetzung

IT-Sicherheit: Wichtige Grundlagen und Maßnahmen für Unternehmen

10 Top Cybersicherheits-Unternehmen 2025

NIS-2: Alles was Sie wissen müssen

FAQs zu Cybersecurity

Was ist Cybersecurity und warum ist sie wichtig?

Cybersecurity (Cybersicherheit) schützt digitale Systeme, Netzwerke und Daten vor Cyberangriffen wie Malware, Phishing und Ransomware. Sie ist entscheidend, um finanzielle Verluste, Datendiebstahl und Betriebsunterbrechungen zu verhindern und das Vertrauen von Kunden zu wahren.

Welche sind die größten Cyberbedrohungen für Unternehmen?

Zu den größten Bedrohungen zählen Ransomware-Angriffe (Erpressung durch Datenverschlüsselung), Phishing und Social Engineering (Täuschung von Mitarbeitern), Malware (schädliche Software) und DDoS-Angriffe (Überlastung von Servern).

Welche Maßnahmen verbessern die IT-Sicherheit eines Unternehmens?

Regelmäßige Software-Updates, starke Passwörter, Multi-Faktor-Authentifizierung (MFA), Firewall-Schutz, Schulungen für Mitarbeiter und ein Incident-Response-Plan sind entscheidend. Je nach Unternehmensgröße sind individuelle Sicherheitskonzepte erforderlich. Bei microCAT finden wir zusammen mit Ihnen sichere und effiziente Cybersecurity Lösungen für Ihr Unternehmen.

Was ist NIS-2 und wen betrifft die Richtlinie?

NIS-2 ist eine EU-Richtlinie, die die Anforderungen an die Cybersicherheit für Betreiber kritischer Infrastrukturen (KRITIS) und andere wichtige Sektoren verschärft. Sie zielt darauf ab, die Widerstandsfähigkeit der EU gegen Cyberbedrohungen zu erhöhen.

Was ist IT-Sicherheit?

IT-Sicherheit umfasst den Schutz von IT-Systemen, Netzwerken und Daten vor unbefugtem Zugriff, Manipulation oder Ausfall. Ziel ist es, Verfügbarkeit, Integrität und Vertraulichkeit digitaler Informationen zu gewährleisten.

Was ist Informationssicherheit?

Informationssicherheit geht über IT-Sicherheit hinaus und umfasst den Schutz aller Informationen, unabhängig davon, ob sie digital, auf Papier oder mündlich vorliegen. Sie basiert auf den drei Schutzzielen Vertraulichkeit, Integrität und Verfügbarkeit.

Was ist das NIST Cybersecurity Framework?

Das NIST Cybersecurity Framework ist ein Leitfaden, der vom US-amerikanischen National Institute of Standards and Technology (NIST) entwickelt wurde. Es bietet Organisationen einen strukturierten Ansatz, um Cybersecurity-Risiken zu managen, und basiert auf den fünf Kernfunktionen: Identify (Identifizieren), Protect (Schützen), Detect (Erkennen), Respond (Reagieren) und Recover (Wiederherstellen).